今日では、さまざまなサービスでソーシャルログインが当たり前になり、デジタルアイデンティティは多くの人に利用されています。デジタルアイデンティティは、ビジネスにおける信頼の構築と維持に欠かせないものですが、その全体像を正しく理解することは難しいものです。 本書は、デジタルアイデンティティとは何か、どのように機能しているのか、その基盤を提供するテクノロジーから未来の方向性までを体系的に解説します。利用可能なプロトコル、標準、ソリューションを理解するのに役立つ概念、フレームワークを解説し、それらの適用のしかたについても提案します。また、仕組みの理解だけでなく、信頼、リスク、セキュリティ、プライバシー、ガバナンスの問題など、運用に関わるさまざまな概念についても、順を追って理解していく章立てになっています。 本書を読むことで、アプリケーションに適切にデジタルアイデンティティを組み込むための考え方、ひいてはビジネス全体でデジタルアイデンティティを効果的に活用する方法を学ぶことができます。開発者、プロダクトマネージャー、および経営層にとっても必須の知識です。

デジタルアイデンティティのすべて

―安全かつユーザー中心のアイデンティティシステムを実現するための知識

Phillip J. Windley 著、Drummond Reed 序文、富士榮 尚寛 監訳、柴田 健久、花井 杏夏、宮崎 貴暉、塚越 雄登、田島 太朗、名古屋 謙彦、村尾 進一、瀬在 翔太、松本 優大、安永 未来、池谷 亮平 訳

![[cover photo]](https://www.oreilly.co.jp/books/images/picture_large978-4-8144-0098-0.jpeg)

- TOPICS

- 発行年月日

- 2024年12月

- PRINT LENGTH

- 464

- ISBN

- 978-4-8144-0098-0

- 原書

- Learning Digital Identity

- FORMAT

- Print PDF EPUB

正誤表

ここで紹介する正誤表には、書籍発行後に気づいた誤植や更新された情報を掲載しています。以下のリストに記載の年月は、正誤表を作成し、増刷書籍を印刷した月です。お手持ちの書籍では、すでに修正が施されている場合がありますので、書籍最終ページの奥付でお手持ちの書籍の刷版、刷り年月日をご確認の上、ご利用ください。

第1刷までの修正

2024年12月更新

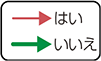

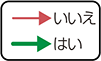

■P.131 図9-11 矢印の凡例

【誤】

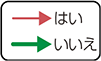

【正】

■P.137 下から5行目

【誤】www.windley.commail.wind-ley.com

【正】www.windley.com、mail.windley.com

■P.178 8行目

【誤】認証保証レベル2(Authentication Assurance Level 2:AAL3)

【正】認証保証レベル2(Authentication Assurance Level 2:AAL2)

■P.420

【誤】23.3.2.1 レバレッジの能力

【正】レバレッジの能力

※「適応性」「使いやすさ」と同じレベルの箇条書きとなります

■P.131 図9-11 矢印の凡例

【誤】

【正】

■P.137 下から5行目

【誤】www.windley.commail.wind-ley.com

【正】www.windley.com、mail.windley.com

■P.178 8行目

【誤】認証保証レベル2(Authentication Assurance Level 2:AAL3)

【正】認証保証レベル2(Authentication Assurance Level 2:AAL2)

■P.420

【誤】23.3.2.1 レバレッジの能力

【正】レバレッジの能力

※「適応性」「使いやすさ」と同じレベルの箇条書きとなります

目次

序文

監訳者まえがき

日本語版へのまえがき

まえがき

1章 アイデンティティの本質

1.1 薪の束?

1.2 アイデンティティはあなたが考えるより多岐にわたる

1.3 普遍的なアイデンティティシステムなどない

1.4 この後の道のり

2章 デジタルアイデンティティの定義

2.1 デジタルアイデンティティで使われる用語

2.2 物理世界におけるアイデンティティシナリオ

2.3 アイデンティティ、セキュリティ、プライバシー

2.4 デジタルアイデンティティの視点

2.4.1 アイデンティティの階層

2.4.2 コントロールの軌跡

2.5 非集中型と分散型の再考

2.6 共通の用語

3章 デジタルアイデンティティの課題

3.1 暗黙知と物理世界

3.2 距離感の問題

3.3 自律性の問題

3.4 柔軟性の問題

3.5 同意の問題

3.6 プライバシーの問題

3.7 匿名性(の欠如)の問題

3.8 相互運用性の問題

3.9 スケールの問題

3.10 問題解決

4章 デジタルアイデンティティの原則

4.1 アイデンティティメタシステム

4.2 アイデンティティの原則(The Laws of Identity)

4.2.1 ユーザーの制御と同意

4.2.2 制限された利用のための最小限の開示

4.2.3 正当と認められる当事者

4.2.4 方向付けられたアイデンティティ

4.2.5 運用と技術の共存

4.2.6 ユーザーの統合

4.2.7 特定のコンテキストに依存しない一貫したエクスペリエンス

4.3 アイデンティティの問題の解決

5章 関係性とアイデンティティ

5.1 アイデンティティにおける適材適所

5.2 関係の完全性

5.3 関係の存続期間

5.3.1 匿名性と仮名性

5.3.2 流動的な多仮名性

5.4 関係の実用性

5.5 取引関係と互恵関係

5.6 豊かな関係性の促進

6章 デジタル上の関係のライフサイクル

6.1 発見

6.2 共創

6.3 伝播

6.4 使用

6.5 更新または変更

6.6 終了

6.7 ライフサイクル計画

7章 信頼、信用、リスク

7.1 リスクと脆弱性

7.2 忠実度と出自

7.3 トラストフレームワーク

7.4 信頼の性質

7.5 一貫性と社会システム

7.6 信頼、信用、一貫性

8章 プライバシー

8.1 プライバシーとは何か

8.1.1 通信のプライバシーと機密性

8.1.2 情報プライバシー

8.1.3 トランザクションプライバシー

8.2 相関関係

8.3 プライバシー、真正性、機密性

8.4 機能的プライバシー

8.5 プライバシー・バイ・デザイン

8.5.1 原則1:事後的ではなく事前的、救済的でなく予防的

8.5.2 原則2:初期設定としてのプライバシー

8.5.3 原則3:プライバシーを設計に組み込む

8.5.4 原則4:全機能的――ゼロサムではなく、ポジティブサム

8.5.5 原則5:全般にわたるセキュリティ――すべてのライフサイクルを保護

8.5.6 原則6:可視性と透明性――公開の維持

8.5.7 原則7:利用者のプライバシーの尊重――利用者中心主義を維持する

8.6 プライバシー規制

8.6.1 一般データ保護規則(GDPR)

8.6.2 カリフォルニア消費者プライバシー法

8.6.3 その他の規制努力

8.7 プライバシーの時間的価値と時間的コスト

8.8 監視資本主義とWeb2.0

8.9 アイデンティティのプライバシーと原則

9章 完全性、否認防止、機密性

9.1 暗号学

9.1.1 共通鍵暗号

9.1.2 公開鍵暗号

9.1.3 ハイブリッド鍵システム

9.1.4 公開鍵暗号システムアルゴリズム

9.1.5 鍵生成

9.1.6 鍵マネジメント

9.2 メッセージダイジェストとハッシュ

9.3 デジタル署名

9.4 デジタル証明書

9.4.1 認証局

9.4.2 証明書失効リスト

9.4.3 公開鍵基盤

9.5 ゼロ知識証明

9.5.1 ZKPシステム

9.5.2 非インタラクティブなZKP

9.6 ブロックチェーンの基礎

9.6.1 非集中型コンセンサス

9.6.2 ビザンチン障害とシビル攻撃

9.6.3 ブロックチェーンの構築

9.6.4 シビル攻撃への他の対抗策

9.6.5 ブロックチェーンの分類

9.6.6 あなたはブロックチェーンを使うべきか?

9.7 PKIの制約

10章 名前、識別子、ディスカバリ

10.1 ユタ州政府:ネーミングとディレクトリのユースケース

10.2 命名

10.2.1 名前空間

10.2.2 識別子

10.2.3 Zookoの三角形

10.3 ディスカバリ

10.3.1 ディレクトリ

10.3.2 ドメイン名システム(DNS)

10.3.3 WebFinger

10.4 非階層的ディレクトリ

10.4.1 個人ディレクトリと紹介

10.4.2 分散ハッシュテーブル

10.4.3 ディスカバリのためのブロックチェーンの使用

10.5 ディスカバリが鍵である

11章 認証と関係の完全性

11.1 登録

11.1.1 身元確認

11.1.2 生体データの収集

11.1.3 属性の収集

11.2 認証要素

11.2.1 知識(記憶)要素:記憶(知識)による認証(Something You Know)

11.2.2 所有物要素:所有物による認証(Something You Have)

11.2.3 生体要素:生体的特長による認証(Something You Are)

11.2.4 振る舞い要素:振る舞いによる認証(Something you do)

11.2.5 位置要素:位置情報による認証(Somewhere you are)

11.2.6 時刻要素:時間帯による認証(Some time you’re in)

11.3 認証方法

11.3.1 識別子のみ

11.3.2 識別子と認証要素

11.3.3 チャレンジレスポンスシステム

11.3.4 トークンベースの認証

11.4 認証強度の分類

11.4.1 認証ピラミッド

11.4.2 認証保証レベル

11.5 アカウントの復元

11.6 認証システムの特性

11.6.1 実用性

11.6.2 適切なレベルのセキュリティ

11.6.3 ロケーションの透過性

11.6.4 統合性と柔軟性

11.6.5 適切なレベルのプライバシー

11.6.6 信頼性

11.6.7 監査可能性

11.6.8 管理可能性

11.6.9 フェデレーションのサポート

11.7 認証により関係の完全性が維持される

12章 アクセス制御と関係の有用性

12.1 ポリシーファースト

12.1.1 責任

12.1.2 最小特権の原則

12.1.3 説明責任を実現することはポリシーの強制より優れている

12.2 認可パターン

12.2.1 強制アクセス制御(MAC)と任意アクセス制御(DAC)

12.2.2 ユーザーベースのパーミッションシステム

12.2.3 アクセス制御リスト(ACL)

12.2.4 ロールベースのアクセス制御(RBAC)

12.2.5 属性/ポリシーベースのアクセス制御(ABAC/PBAC)

12.3 抽象的な認可アーキテクチャ

12.4 アクセス制御ポリシーの表現と管理

12.5 複雑なポリシーセットを扱う

12.6 デジタル証明書とアクセス制御

12.7 適切な境界の維持

13章 フェデレーション型アイデンティティ―堅固な関係性の活用

13.1 フェデレーション型アイデンティティの本質

13.2 SSOとフェデレーションの比較

13.3 クレジットカード業界におけるフェデレーション

13.4 3つのフェデレーションパターン

13.4.1 パターン1:アドホック・フェデレーション

13.4.2 パターン2:ハブ&スポーク・フェデレーション

13.4.3 パターン3:アイデンティティ連携ネットワーク

13.5 信頼の問題に取り組む

13.6 ネットワークの効果とデジタルアイデンティティ管理

13.7 フェデレーションの方法と標準仕様

13.7.1 SAML

13.7.2 SAML認証フロー

13.7.3 SCIM

13.7.4 OAuth

13.7.5 OpenID Connect(OIDC)

13.8 フェデレーションのガバナンス

13.9 フェデレーションネットワークの勝利

14章 暗号識別子

14.1 電子メールベースの識別子の問題

14.2 分散型識別子

14.2.1 DIDのプロパティ

14.2.2 DID構文

14.2.3 DID解決

14.2.4 DIDドキュメント

14.2.5 間接参照と鍵のローテーション

14.3 自律型識別子

14.3.1 自己証明

14.3.2 Peer DID

14.3.3 Key Event Receipt Infrastructure

14.3.4 その他の自律型識別子システム

14.4 暗号識別子とアイデンティティの原則

15章 Verifiable Credentials

15.1 資格情報の性質

15.1.1 クレデンシャル交換における役割

15.1.2 クレデンシャル交換による信頼の転送

15.2 Verifiable Credentials

15.3 VCの交換

15.3.1 資格情報の発行

15.3.2 資格情報の所有

15.3.3 クレデンシャルプレゼンテーション

15.4 クレデンシャルプレゼンテーションのタイプ

15.4.1 完全なクレデンシャルプレゼンテーション

15.4.2 派生的なクレデンシャルプレゼンテーション

15.5 信頼に関する質問への答え

15.6 クレデンシャル交換の特性

15.7 VCエコシステム

15.8 VC交換におけるDIDの代替手段

15.9 資格情報のマーケットプレイス

15.10 VCは認証と認可を超えてアイデンティティを拡張する

16章 デジタルアイデンティティアーキテクチャ

16.1 識別子の信頼基盤

16.2 アイデンティティアーキテクチャ

16.2.1 管理型アーキテクチャ

16.2.2 アルゴリズム型アーキテクチャ

16.2.3 自律型アーキテクチャ

16.3 アルゴリズム型アイデンティティと自律型アイデンティティの実践

16.4 アイデンティティアーキテクチャの比較

16.5 権力と正統性

16.6 ハイブリッドアーキテクチャ

17章 デジタル関係の真正性

17.1 管理型アイデンティティシステムが貧弱な関係を作り出す

17.2 取引関係に代わるもの

17.3 自己主権型という代替案

17.4 真正の関係をサポートする

17.4.1 プラットフォームの仲介排除

17.4.2 自動車事故後のやり取りのデジタル化

17.5 デジタル領域における正統な地位の獲得

18章 アイデンティティウォレットとエージェント

18.1 アイデンティティウォレット

18.2 プラットフォームウォレット

18.3 エージェントの役割

18.4 ウォレットとエージェントのプロパティ

18.5 SSIインタラクションパターン

18.5.1 DID認証パターン

18.5.2 単一パーティによるクレデンシャル認可パターン

18.5.3 マルチパーティクレデンシャル認可パターン

18.5.4 一般化された真正なデータ転送パターンの再検討

18.6 携帯電話を紛失した場合はどうなるか?

18.6.1 ステップ1:Aliceが紛失したエージェントの権限を取り消す

18.6.2 ステップ2:Aliceがリレーションキーをローテーションする

18.6.3 Aliceが守ってきたもの

18.6.4 Aliceのウォレット内の情報を保護する

18.6.5 検閲耐性

18.7 Web3、エージェント、デジタルの具現化

19章 スマートアイデンティティエージェント

19.1 自己主権における権威

19.1.1 自己主権型コミュニケーションの原則

19.1.2 合意に基づく説明責任

19.2 DIDベースの通信

19.3 DIDの交換

19.4 DIDCommメッセージング

19.4.1 DIDCommメッセージングの特徴

19.4.2 メッセージ形式

19.5 プロトコルの力

19.5.1 三目並べをプレイする

19.5.2 クレデンシャル交換以外のプロトコル

19.6 スマートエージェントとインターネットの未来

19.7 デジタル上の関係の運用化

19.7.1 複数のスマートエージェント

19.7.2 スマートエージェントビジョンの実現

19.8 デジタルメモリ

20章 モノのインターネットにおけるアイデンティティ

20.1 デバイスアクセスコントロール

20.1.1 デバイスでのOAuth利用

20.1.2 IoTにおけるOAuthの欠点

20.2 モノのCompuServe

20.2.1 オンラインサービス

20.2.2 Online 2.0:サイロの逆襲

20.2.3 実際にオープンなモノのインターネット

20.3 モノのCompuServeに代わるもの

20.4 自己主権型モノのインターネット

20.4.1 IoTに対するDIDの関係

20.4.2 ユースケース1:ファームウェアの更新

20.4.3 ユースケース2:所有権の証明

20.4.4 ユースケース3:実際のカスタマーサービス

20.5 SSIoTにおける関係

20.5.1 複数の所有者

20.5.2 トラックの貸し出し

20.5.3 トラックの売却

20.6 SSIoTを解き放つ

21章 アイデンティティポリシー

21.1 ポリシーと標準

21.2 ポリシーのスタック

21.3 優れたアイデンティティポリシーの属性

21.4 意思決定の記録

21.5 ポリシーの要求決定

21.5.1 ビジネスに着想を得たプロジェクトとプロセス

21.5.2 セキュリティの考慮事項

21.5.3 プライバシーに関する考慮事項

21.5.4 情報のガバナンス

21.5.5 外部要件への対応

21.5.6 既存のポリシーに関するフィードバック

21.6 アイデンティティポリシーの策定

21.7 ポリシーの概要

21.8 ポリシーのレビューフレームワーク

21.9 アイデンティティポリシーの評価

21.10 規律措置

21.11 手順

21.12 ポリシーがシステムを完成させる

22章 アイデンティティエコシステムにおけるガバナンス

22.1 アイデンティティ管理システムにおけるガバナンス

22.2 自律型アイデンティティシステムの管理

22.3 アルゴリズム型アイデンティティシステムの管理

22.4 ハイブリッドアイデンティティエコシステムにおけるガバナンス

22.5 独立したアイデンティティエコシステムの管理

22.5.1 クレデンシャルの忠実度と信用

22.5.2 クレデンシャルの出自と信頼

22.5.3 ドメイン固有のトラストフレームワーク

22.6 アイデンティティエコシステムの正統性

23章 生成アイデンティティ

23.1 2つのメタシステムの物語

23.1.1 ソーシャルログインメタシステム

23.1.2 自己主権型アイデンティティメタシステム

23.2 ジェネレイティビティ

23.3 自己主権型インターネット

23.3.1 自己主権型インターネットの特性

23.3.2 自己主権型インターネットのジェネレイティビティ

23.4 生成アイデンティティ

23.4.1 クレデンシャル交換のジェネレイティビティ

23.4.2 自己主権型アイデンティティとジェネレイティビティ

23.5 デジタルの未来

訳者あとがき

索 引